Eén van de grootste blinde vlekken op gebied van cyberbeveiliging is het gebrek aan visibiliteit en permanent monitoren van de bedreigingsgegevens van jouw systemen en gebruikers. Het gebrek aan toezicht op deze systemen, cloudapplicaties en gebruikers leidt tot aanzienlijke beveiligingsrisico's en privacy problemen waaronder:

- geen zicht op ongeautoriseerde toegang en kwaadaardige plugins

- verhoogde kans op gegevensexfiltratie en gegevensinbreuken

- "alarm-moeheid" & frustratie voor jouw IT verantwoordelijke door het overaanbod van logbestanden en alarmen

24x7 beheerde cyberbeveiligingsdetectie- en responsoplossing

IT1 Sentinel SOC, een 24x7 beheerd Security Operations Center, onderstreept de IT1 strategie om de best mogelijke service binnen het cyberbeveiligingslandschap op een proactieve manier te bieden en zich zo voortdurend aan te passen aan de steeds evoluerende bedreigingen.

- heeft als doel kritieke cyberbeveiligingsincidenten op te sporen, te beantwoorden en te verhelpen

- combineert geavanceerde kunstmatige intelligentie, machinelearning en de unieke ervaring van gecertificeerde cyberbeveiligingsanalisten

- beschikt over een arsenaal van technieken, nieuwe apps en integraties dat zich voortdurend aanpast aan de wereldwijde dreigingspatronen

- wordt ondersteund door een 24x7 SOC van wereldklasse

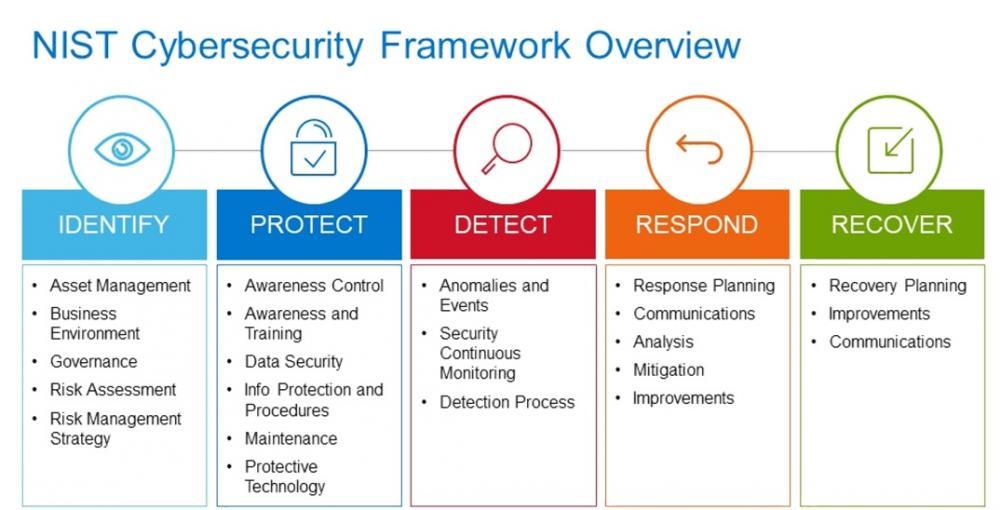

- steunt op standaarden zoals NIST, Framework for Improving Critical Infrastructure Cybersecurity en MITRE ATT&CK®

Compleet dienstenaanbod

Deze ruime set van inbegrepen diensten betekent dat jij je kan concentreren op jouw organisatie, terwijl ons team van beveiligingsdeskundigen ervoor zorgt dat je over de meest geavanceerde bescherming beschikt.

-

"Siemless" SOC cloud managementsysteem & dashboard

Centraliseer, monitor, zoek, alarmeer én rapporteer

Alle beveiligingslogboeken met 1 jaar beveiligde cloudopslag

-

Threatmanagement

Real-time monitoring van informatie over bedreigingen, steeds in verbinding met eersteklas informatiebronnen & partners waardoor de KLANT beschikt over de grootste wereldwijde database van bedreigingsindicatoren. De IT1 Sentinel SOC-analisten gebruiken deze informatie om bedreigingen op relevantie te filteren en actief op "bad actors" te jagen. Meer informatie via https://www.IT1.be/threats.

-

Opsporing van inbreuken & inbraakbewaking

Detecteert aanvallers die traditionele cyberverdediging zoals firewalls en AV ontwijken.

Identificeert TTP's van aanvallers en stemt deze af op MITRE ATT&CK®, waarbij een forensische tijdlijn van chronologische gebeurtenissen wordt geproduceerd om de indringer af te schrikken voordat een inbreuk plaatsvindt.Real-time monitoring van kwaadaardige en verdachte activiteiten op basis van indicatoren zoals:

- verbindingen met terroristische landen

- onbevoegde TCP/UDP diensten

- achterdeurverbindingen naar Command and Control (C2)-servers

-

Automatische triage, ticketbeheer met escalatiemanagement

Onze analisten onderzoeken elk event en alarm, schiften de data en escaleren waar nodig naar een incident ter verder onderzoek of ingreep.

Effectieve inbraken en datalekken worden met de hoogste urgentie 24x7 gemeld. -

Beheer van Eindpunt Detectie & Respons (EDR) systemen

Maak gebruik van onze inbegrepen beheerservice voor o.a. Microsoft Defender for Business (Sophos, McAfee, …) met een secundaire IT1 Sentinel SOC verdedigingslinie met detectie van kwaadaardige bestanden, tools, processen en meer.

-

24x7 eerste reactie & “war room”-crisisoverleg

Bij ernstige vermoedens of een concreet geval van inbraak of datalek kunnen onze specialisten ingrijpen door

- een werkpost te isoleren of uit te schakelen

- een server te isoleren of uit te schakelen

- een geautomatiseerde remediëringstaak in te stellen

- een gebruikerswachtwoord / MFA te resetten en af te melden (mits de nodige machtigingen zijn ingesteld)

- een gebruikersaccount uit te schakelen (mits de nodige machtigingen zijn ingesteld)

- firewallregels bij te sturen (mits de nodige machtigingen zijn ingesteld)

Een war-room crisisoverleg ter documentatie van de timeline, vaststellingen en formuleren herstelacties

-

Post indicent/pro-actieve analyse & advies

Verbeteringspunten met concrete acties

Beschermingsobjecten

Microsoft 365 & Azure cloud omgeving

De invoering van Azure-clouddiensten en de toename van het gebruik van Microsoft (Office) 365 in combinatie met externe medewerkers betekent dat de nieuwste opkomende aanvalstechnieken een groter oppervlak hebben om jouw omgeving te compromitteren. Het bewaken van M365 gebruikersaccounts is even belangrijk als de traditionele pc en firewall. Veel deskundigen en industrieanalisten melden zelfs dat e-mail tegenwoordig het belangrijkste middel is om onbevoegde toegang te verkrijgen tot jouw data.

De beveiligingsanalisten van het IT1 Sentinel SOC-team zijn verantwoordelijk voor het onderzoeken van Microsoft 365-events voor alle ingetekende gebruikers. Dit omvat het onderzoeken van elke gedetecteerde bedreiging en vervolgens het escaleren van de bedreiging als een beveiligingsincident ticket dat vervolgens rechtstreeks wordt gemeld en behandeld

- Onbevoegde regels voor het doorsturen van e-mail

- Onbevoegde toegang

- Verdachte login vanuit buitenland

- Brute force aanmeld activiteiten

- Verhoging privileges naar gebruikers(groepen)

- Microsoft 365 event log monitoring

- Azure AD monitoring

- Secure Score monitoring

- …

Servers

- Windows / Linux event log monitoring

- geavanceerde inbraakdetectie

- schadelijke bestanden (tools) en processen

- opsporing van bedreigingen

- Inbraakdetectie (bv gekende cyber terrorist locatie)

- integratie van EDR van derden

- toekenning administrator rechten

- laterale beweging van data

- detectie van "cryptomining"

- gerichte opspoorsystemen voor bedreigingen zoals Print Nightmare, Exchange Hafnium, Log4j…

Werkposten

- Windows / MacOS / Linux event log monitoring

- geavanceerde inbraakdetectie

- schadelijke bestanden (tools) en processen

- opsporing van bedreigingen

- Inbraakdetectie (bv gekende cyber terrorist locatie)

- integratie van EDR van derden

- toekenning administrator rechten

- laterale beweging van data

- detectie van "cryptomining"

- gerichte opspoorsystemen voor bedreigingen zoals Print Nightmare, Exchange Hafnium, Log4j…

Tal van andere cloudapplicaties

- Monitoring en triage van DNS-filter bedreigingen en logboekactiviteiten

- Automatische check of e-mail- en domeinaccounts zijn gecompromitteerd bij een datalek via Have I Been Pwned

- IT1 Sentinel Vulscan monitoring

- Integratie Graphus, Barracuda, Ironsales, Passly, Sentinel One, Sophos, Webroot, Watchguard,…

Hoofdredenen om voor IT1 Sentinel SOC te kiezen

- 24x7 expertise dankzij een cyberresponse team van gecertifieerde cyberbeveiligingsanalisten in team met kunstmatige intelligentie en machinelearning

- Verlaagde reactietijd door één overkoepelend cloudplatform als dashboard voor het leggen van verbanden met doorklikbare visibiliteit en analyse

- Aanpak van "alarm-moeheid" & frustratie bij de IT verantwoordelijke door het overaanbod van logbestanden en alarmen

- Gecoördineerde aanpak volgens erkende methodiek in geval van een inbreuk

- Bescherming en opslag van logbestanden (servers, werkposten, firewalls, M365 omgeving)

- Voldoen aan externe vereisten van de wetgever, verzekeringsmaatschappijen of zelfs jouw eigen klanten

- Lage (instap)kost door gebruik te maken van het "as-a-service" model